SQLインジェクションは、企業のデータベースを狙う危険な攻撃手法です。多くの中小企業がその脅威に気づかず、情報漏洩のリスクにさらされています。本記事では、SQLインジェクションの仕組みから具体的な対策まで、企業を守るために必要な情報を分かりやすく解説します。対策で、大切な情報を守りましょう。

目次

SQLインジェクションについてわかりやすく解説

SQLインジェクションは多くの企業にとって身近な脅威です。その仕組みと危険性を正しく理解することが、効果的な対策の第一歩となります。ここでは、SQLインジェクションの基本的な概念から具体的な攻撃手法、そして想定される被害までを解説します。

SQLインジェクションとは?

SQL(Structured Query Language)とは、データベースを管理するために使用されるプログラミング言語で、主にデータの検索、挿入、更新、削除といった操作を行うために使われ、必要な情報を取り出したり、データを整理したりすることができます。

SQLインジェクションとは、Webアプリケーションの脆弱性を悪用してデータベースを不正に操作する攻撃手法です。

攻撃者は、入力フォームなどを通じて悪意のあるSQLコードSQL文を挿入し、データベースに不正なクエリを注入(インジェクション)し実行させます。この攻撃により、機密情報の漏洩や改ざん、さらにはシステム全体の制御権を奪われる可能性があります。

中小企業にとって、SQLインジェクションは特に警戒すべき脅威です。なぜなら、多くの企業がWebサイトやオンラインサービスを運営しており、そこにはお客様の個人情報や取引データなど、重要な情報が格納されているからです。

適切な対策を講じないと、企業の信頼性が大きく損なわれる恐れがあります。

SQLインジェクションの攻撃方法

SQLインジェクション攻撃は、主にWebアプリケーションの入力フォームを介して行われます。

攻撃者は、ユーザー名やパスワードの入力欄に、通常の入力とは異なる特殊な文字列を挿入します。この文字列には、SQLの構文や命令が含まれており、データベースサーバーがこれを正常なクエリの一部として解釈してしまうのです。

例えば、ログインフォームで「admin' --」というユーザー名を入力すると、パスワードチェックをバイパスして管理者権限でログインできてしまう可能性があります。

また、「UNION SELECT」などの命令を使用して、本来アクセスできないはずのデータを取得することもあります。

これらの攻撃は、入力値の検証が不十分なアプリケーションで特に成功しやすく、開発者の注意が必要です。

SQLインジェクションによる被害リスク

SQLインジェクション攻撃による被害は、企業にとって深刻な結果をもたらす可能性があります。

最も懸念されるのは、顧客の個人情報や機密データの流出です。これには氏名、住所、クレジットカード情報などが含まれ、流出した場合、企業の信頼性が大きく損なわれ、法的責任を問われる可能性もあります。

また、データベースの改ざんや削除といった被害も起こり得ます。重要な取引記録や在庫情報が改ざんされれば、業務に重大な支障をきたすでしょう。

さらに、攻撃者がシステムの管理者権限を奪取した場合、企業のITインフラ全体が危険にさらされる可能性があります。

これらの被害は、金銭的損失だけでなく、長期的な信頼低下やブランドイメージの毀損につながります。中小企業にとっては、存続の危機に直結する可能性さえあるのです。

標的になりやすい企業の特長

SQLインジェクション攻撃は、あらゆる企業を標的にする可能性がありますが、特定の特徴を持つ企業がより高いリスクにさらされています。

ここでは、攻撃者が狙いやすい企業の特徴を解説します。自社のセキュリティ体制と比較してみてください。

セキュリティ対策が不十分

セキュリティ対策が不十分な企業は、SQLインジェクション攻撃の格好の標的となります。多くの中小企業では、予算や人材の制約から、十分なセキュリティ投資ができていないのが現状です。

基本的なファイアウォールの設置や定期的なソフトウェアアップデートさえ行われていない場合もあります。

また、セキュリティポリシーが明確に定められていなかったり、従業員のセキュリティ意識が低かったりする企業も危険です。

こうした企業では、パスワードの管理が甘かったり、不審なメールの添付ファイルを安易に開いてしまったりする可能性が高くなります。

攻撃者は、このような脆弱性を持つ企業を探し出し、集中的に攻撃を仕掛けてきます。セキュリティ対策の強化は、企業を守る上で最優先事項の一つと言えるでしょう。

古いシステムやソフトウェアを使用している

古いシステムやソフトウェアを使い続けている企業は、SQLインジェクション攻撃に対して特に脆弱です。

中小企業の中には、コスト削減やシステム更新の手間を避けるため、旧バージョンのソフトウェアを使用し続けている場合があります。

しかし、古いシステムには既知の脆弱性が存在することが多く、攻撃者にとっては格好の標的となります。特に、サポートが終了したオペレーティングシステムや、更新プログラムが提供されなくなったデータベース管理システムは危険です。

また、カスタマイズされた古い業務システムも要注意です。これらは、最新のセキュリティ基準に対応していないことが多く、SQLインジェクションの脆弱性を抱えている可能性が高いのです。定期的なシステム更新と、最新のセキュリティパッチの適用が重要です。

Webアプリケーションを多数保有している

多数のWebアプリケーションを運用している企業は、SQLインジェクション攻撃のリスクが高くなります。Webサイト、EC(電子商取引)サイト、顧客管理システム、予約システムなど、インターネットに接続された様々なアプリケーションが、潜在的な攻撃の入り口となる可能性があります。

特に問題なのは、これらのアプリケーションが個別に開発・運用されている場合です。統一されたセキュリティ基準がなければ、一部のアプリケーションに脆弱性が残されたままになる可能性が高くなります。

また、多数のアプリケーションを管理することで、セキュリティアップデートの遅れや見落としが発生しやすくなります。

顧客情報や機密情報を大量に保有している

大量の顧客情報や機密情報を保有している企業は、攻撃者にとって魅力的な標的となります。個人情報、クレジットカード情報、取引データなどは、ダークウェブで高値で取引される可能性があるため、サイバー犯罪者の格好の獲物となるのです。

特に、医療機関、金融機関、ECサイト運営企業などは要注意です。これらの業種は、顧客の機密性の高い情報を大量に扱うため、情報流出時の影響が甚大になります。

また、製造業や研究機関が保有する技術情報や知的財産も、産業スパイの標的となる可能性があります。

こうした企業では、データの暗号化やアクセス制御の徹底はもちろん、定期的なリスク評価と対策の見直しが不可欠です。情報の重要性を認識し、それに見合ったセキュリティ対策を講じることが、企業の責務と言えるでしょう。

SQLインジェクションの被害事例

SQLインジェクション攻撃は、理論上の脅威ではなく、実際に多くの企業に深刻な被害をもたらしています。ここでは、過去に発生した具体的な被害事例を紹介し、その影響の大きさと対策の重要性を理解しましょう。

大手調査会社が10万件以上の情報流出

2022年6月、日本の大手調査会社がSQLインジェクション攻撃を受け、約10万件以上の個人情報が流出する事件が発生しました。

流出した情報には、調査会社の会員のメールアドレスやログインパスワードで、同社サイト並びに関連するサイトを閉鎖して外部ネットワークから遮断する対応を行いました。

相次ぐSQLインジェクション攻撃、矢野研は10万件超の個人情報が漏洩か

ECサイトから12万件以上の情報流出

2020年4月、オフィス用品などを扱う日本の人気ECサイトがSQLインジェクション攻撃を受け、約12万件以上の顧客情報が流出しました。

同社の発表によると、流出した情報は顧客情報で、被害規模は最大で12万件を数えるとのことです。また、顧客クレジットカード情報5件も流出した可能性があるとの報告があがっています。

同サイトは閉鎖し、その後は第三者調査機関に原因や流出情報などの調査を依頼したとのことです。

SQLインジェクション攻撃で顧客情報最大12万件流出|ナカバヤシ株式会社

研究所サーバーからメールアドレス流出

2023年4月、ある国内の研究機関がSQLインジェクション攻撃を受け、過去採択された共同利用・共同研究課題に関する研究者のメールアドレスが5000件以上流出する事件が発生しました。

研究機関がサーバーのログを確認したところ、不正アクセスは過去3回に渡って行われ、研究機関はサーバーの運用を停止する措置を執りました。

流出したのはメールアドレスのみでしたが、これらの情報が悪用されてフィッシング詐欺などの二次被害につながる可能性が懸念されました。

統数研のサーバーがSQLインジェクション被害、研究者のアドレス約5,500件流出か

SQLインジェクションに対する対策

SQLインジェクション攻撃から企業を守るためには、多層的なセキュリティ対策が必要です。技術的な対策から人的な対策まで、総合的なアプローチが求められます。ここでは、効果的なSQLインジェクション対策の具体的な方法を紹介します。

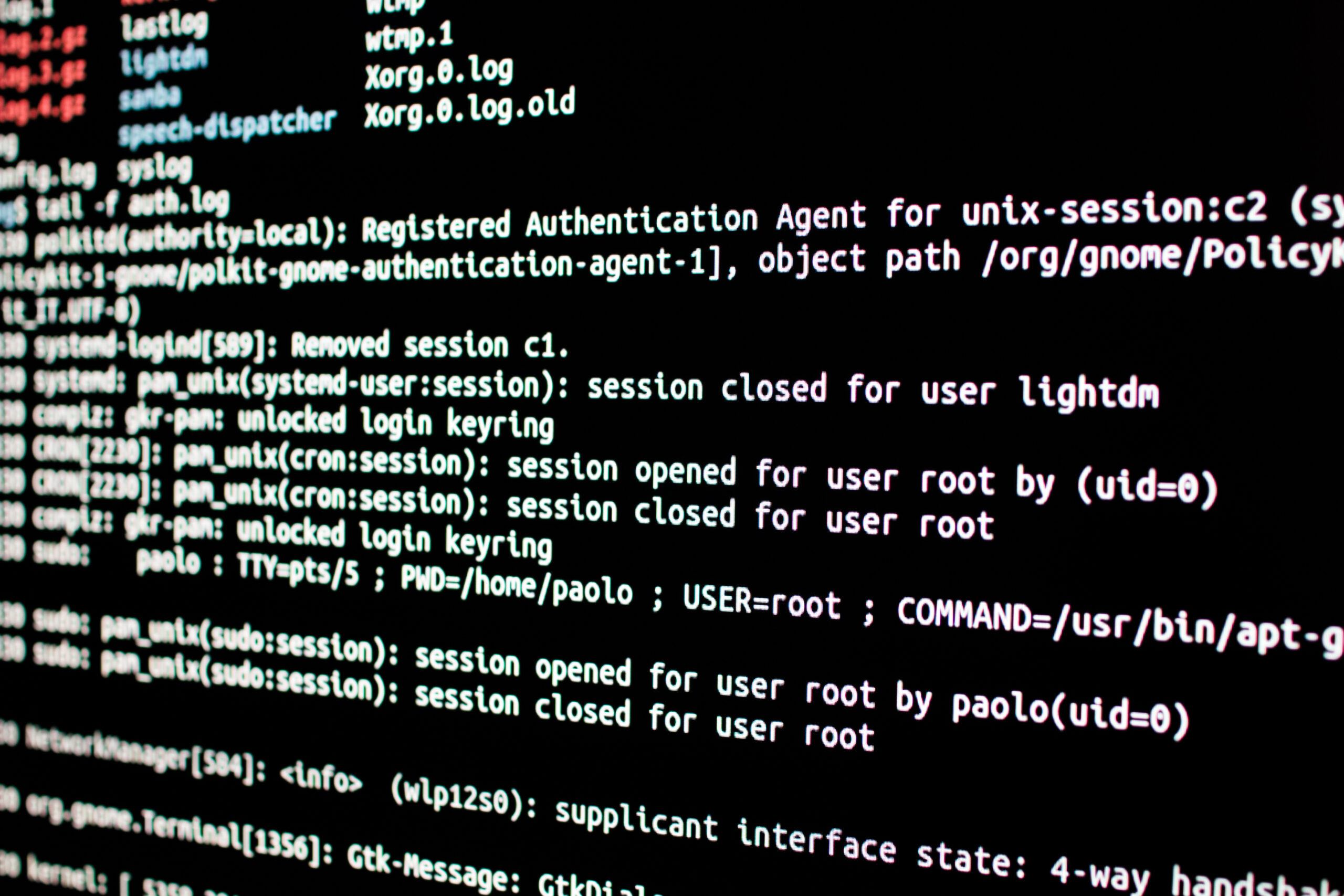

データベースサーバーのログを監視・解析する

データベースサーバーのログを定期的に監視・解析することは、SQLインジェクション攻撃の早期発見と対策に極めて有効です。異常なクエリやアクセスパターンを検出することで、攻撃の兆候を早期に把握できます。

具体的には、通常と異なる大量のクエリ実行や、管理者権限での不審なアクセス、データベース構造を探るような操作などに注目してログを分析します。

ログ監視ツールを導入することで、24時間体制での監視が可能になります。さらに、AIを活用した異常検知システムを利用すれば、より高度な分析が可能になるでしょう。

定期的なログレビューは、セキュリティチームの重要な業務の一つです。攻撃の痕跡を見逃さない体制を整えることが、企業のデータを守る上で重要な役割を果たします。

脆弱性診断(セキュリティ診断)を行う

脆弱性診断は、SQLインジェクションなどのセキュリティ脆弱性を事前に発見し、対策を講じるための重要な手段です。定期的に診断を実施することで、新たに発生した脆弱性や見落としていた問題点を特定できます。

脆弱性診断の方法には、自動スキャンツールを利用してシステム全体の脆弱性を自動的にチェックする方法や、実際の攻撃者の手法を模倣してシステムの弱点を探るペネトレーションテスト、アプリケーションのソースコードを詳細に分析し潜在的な脆弱性を見つけ出すコードレビューなどがあります。

特に中小企業では、外部の専門家に依頼することで、より専門的かつ客観的な診断が可能になります。診断結果を基に、優先順位を付けて対策を実施することが重要です。

セキュリティソフトを導入する

適切なセキュリティソフトの導入は、SQLインジェクション攻撃を含む様々な脅威から企業を守る上で欠かせません。ただし、単にソフトウェアを導入するだけでなく、正しく設定し、常に最新の状態に保つことが重要です。

効果的なセキュリティソフトの例として、不正なSQLクエリを検知しブロックするWebアプリケーションファイアウォール(WAF)や、データベースへのアクセスを監視し異常を検知するデータベース活動監視(DAM)ツール、複数のセキュリティ機能を一元管理する統合脅威管理(UTM)システムなどがあります。

これらのツールを適切に組み合わせることで、多層的な防御体制を構築できます。また、クラウドベースのセキュリティサービスを利用することで、初期投資を抑えつつ、最新のセキュリティ対策を導入することも可能です。

社内セキュリティ教育の実施

技術的な対策と並んで重要なのが、従業員へのセキュリティ教育です。SQLインジェクション攻撃の多くは、人的ミスや不注意が原因で発生します。定期的な教育を通じて、全従業員のセキュリティ意識を高めることが重要です。

効果的なセキュリティ教育には、SQLインジェクションの基本的な仕組みと危険性の説明、安全なパスワード管理やアクセス権限の適切な運用方法、不審なメールや添付ファイルの見分け方、インシデント発生時の報告手順などが含まれます。また、開発者向けには、安全なコーディング方法や入力値の適切な検証方法などの専門的な教育も必要です。

定期的な模擬訓練やe-ラーニングの活用など、従業員が継続的に学習できる環境を整えることが、セキュリティ文化の醸成につながります。これらの総合的な対策を通じて、企業はSQLインジェクション攻撃からより効果的に身を守ることができるでしょう。

SQLインジェクション対策で会社の情報を守る

SQLインジェクション攻撃は、企業にとって深刻な脅威ですが、適切な対策を講じることで、そのリスクを大幅に軽減できます。技術的な対策、組織的な取り組み、そして従業員教育を組み合わせた包括的なアプローチが重要です。

まずは自社のシステムの現状を把握し、脆弱性診断を実施することから始めましょう。その結果に基づいて、優先順位を付けて対策を実施していくことが効果的です。また、セキュリティは継続的な取り組みが必要です。定期的な見直しと更新を怠らないようにしましょう。

中小企業にとって、高度なセキュリティ対策の実施は負担に感じられるかもしれません。しかし、情報漏洩による信頼損失や賠償金などの潜在的なコストを考えれば、事前の投資は十分に価値があります。必要に応じて外部の専門家やセキュリティサービスを活用し、自社に適したセキュリティ体制を構築していくことをおすすめします。

低コストでセキュリティ対策を始めるなら

- 「セキュリティ対策が求められているが、予算が限られている」

- 「ひとり情シス状態で、管理負担が大きい」

こうしたお悩みを抱える中小企業の方は多くいらっしゃいます。

予算やリソースが限られている企業では、市販のパッケージソフトが高額で、オーバースペックになりがちです。

弊社の「漏洩チェッカー」は、PC端末の台数や必要な機能に応じて契約内容を調整できるため、コストを抑えながら最適なセキュリティ対策を実現します。

ITの専門知識がなくても簡単に操作できるシンプルな管理画面を備えており、運用負担が少ない点も「漏洩チェッカー」の特徴です。

まずは無料で資料をダウンロードしてお確かめください。

漏洩チェッカー:https://stmn.co.jp/roei-checker/

運営会社:株式会社スタメン(東証グロース市場4019)

著者情報

漏洩チェッカー 編集部

従業員が安心して働ける環境を提供するための、IT資産管理、情報漏洩対策、労務管理に関するコンテンツを発信しています。

漏洩チェッカーは、株式会社スタメンが運営する、情報セキュリティマネジメントシステム(ISMS)およびプライバシーマーク(Pマーク)を取得しているクラウドサービスです。東京証券取引所グロース市場上場。